SEGURIDAD INFORMATICA

LA SEGURIDAD INFORMÁTICA

La ciberseguridad es el área relacionada con la informática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta y, especialmente, la información circulante a través de las redes de computadoras. Para ello existen una serie de protocolos, métodos, herramientas y leyes, concebidas para minimizar los posibles riesgos a la infraestructura. La ciberseguridad comprende software (bases de datos, archivos), hardware, redes computacional, etc

Seguridad activa vs seguridad pasiva

- El uso adecuado de contraseñas, que podamos añadirles números, mayúsculas, etc.

-También el uso de software de seguridad informática: por ejemplo ModSecurity, que es una herramienta para la detección y prevención de intrusiones para aplicaciones web, lo que podríamos denominar como “firewall web”.

-antivirus actualizado

-No abrir links desconocidos

-Análisis completos de la máquina periódicamente.

-Firma digital y certificado digital: permiten verificar el origen de los datos

La seguridad pasiva pretende minimizar los efectos causados por un usuario o malware. Las practicas de seguridad pasiva más utilizadas son:

-El uso de hardware adecuado contra accidentes y averías.

-También podemos utilizar copias de seguridad de los datos y del sistema operativo.

- Si el virus nos elimina archivos, los cifra o los corrompe, probablemente la única solución será tener copias de seguridad para poder restaurarlas.

-Si el antivirus funciona adecuadamente, habría que hacer un escaneado completo de la maquina y utilizar herramientas de limpieza especificas si las hubiera.

-Sistema de alimentación ininterrumpida.

Se pueden clasificar los mecanismos de seguridad atendiendo a si protegen el hardware o el software:

La seguridad física trata de proteger el hardware de posibles amenazas, como por ejemplo:

- INCENDIOS: algunas mecanismos de protección incluyen no estar cerca de material inflamable, uso de extintores o detectores de humor etc.

- INUNDACIONES: algunos mecanismos de protección incluyen impermeabilización y sellado de posibles vías de entrada de agua.

- ROBOS: pueden utilizarse cámaras de seguridad, vigilante.

- SOBRECARGAS Y APAGONES: SAI ( Sistemas de alimentación ininterrumpida )

La seguridad lógica trata de proteger las aplicaciones o programas frente a amenazas mediante distintas medidas de seguridad:

- MODIFICACIONES NO AUTORIZADAS: algunos mecanismos de protección incluyen restringir el acceso a programas mediante un cifrado

- PÉRDIDAS DE INFORMACIÓN: algunos mecanismos de defensa incluyen copias de seguridad o discos redundantes.

- VIRUS: se emplean programas antivirus que impiden que los virus se instalen en nuestro equipo.

- SUPLANTACIÓN DE IDENTIDAD: utilizaremos contraseñas, sistemas de reconocimiento ( voz, huella digital )

- Un virus es un software que tiene por objetivo de alterar el funcionamiento normal de cualquier tipo de dispositivo informático, sin el permiso o el conocimiento del usuario.

- Un gusano informático es un malware que tiene la propiedad de duplicarse a sí mismo.

- Un troyano un malware que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado.

- El keylogger es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.

- El adware es un tipo de software publicitario que automáticamente muestra publicidad no deseada o engañosa, ya sea incrustada en una página web mediante gráficos, carteles, ventanas flotantes, o durante la instalación de algún programa al usuario, con el fin de generar lucro a sus autores

- El hijacking hace referencia a toda técnica ilegal que lleve consigo el adueñarse o robar algo por parte de un atacante.

- Los hackers son personas que encuentran los puntos débiles de los sistemas. Aunque actualmente es usado para denominar a las personas que roban información y datos de los ordenadores.

- Los mensaje basura hacen referencia a los mensajes no solicitados, con remitente no conocido habitualmente de tipo publicitario, son enviados en grandes cantidades que perjudican de alguna maneras al receptor.

- El término cracker se utiliza para referirse a las personas que vulneran algún sistema de seguridad de forma ilícita.

- Los hoaxes o bulos son noticias falsas divulgadas para ser percibida como verdad.

- Un ransomware es un tipo de programa dañino que restringe el acceso a determinadas archivos del sistema operativo infectado, y pide un rescate a cambio de quitar esta restricción.

- Un rootkit es un software que te permite permanecer oculto mientras tienes todos los privilegios de acceso lo cual te deja modificar los funcionamientos del sistema o programa

FRAUDES Y AMENAZAS A LAS PERSONAS

- El ciberbullying es el uso de medios digitales (smartphones, Internet o videojuegos online, por ejemplo) con la intención de acosar psicológicamente a terceros.

- El phishing es utilizado para referirse a uno de los métodos mas utilizados por delincuentes cibernéticos para estafar y obtener información confidencial de forma fraudulenta como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria de la victima.

- El pharming, es un tipo de cibercrimen muy semejante al phishing, en el que el tráfico de un sitio web es manipulado para permitir el robo de información confidencial.

- Un antivirus se utiliza en el terreno de la informática con referencia a un software que está en condiciones de buscar y eliminar virus en un sistema informático.

- El software anti spyware ayuda a proteger su computadora contra anuncios emergentes.

Un cortafuegos es la primera línea de defensa ante un

ataque a tu red desde Internet y debe ser capaz de repeler

un acceso no autorizado antes de que el atacante pueda llegar a tu

red local o a tu ordenador y, al mismo tiempo, permitir el normal

intercambio de datos entre tu ordenador y servicios verificados de

internet.

Un cortafuegos es la primera línea de defensa ante un

ataque a tu red desde Internet y debe ser capaz de repeler

un acceso no autorizado antes de que el atacante pueda llegar a tu

red local o a tu ordenador y, al mismo tiempo, permitir el normal

intercambio de datos entre tu ordenador y servicios verificados de

internet.

- Un firewall es un dispositivo de seguridad de la red que monitoriza el tráfico entrante y saliente y decide si debe permitir o bloquear un tráfico específico en función de un conjunto de restricciones de seguridad ya definidas.

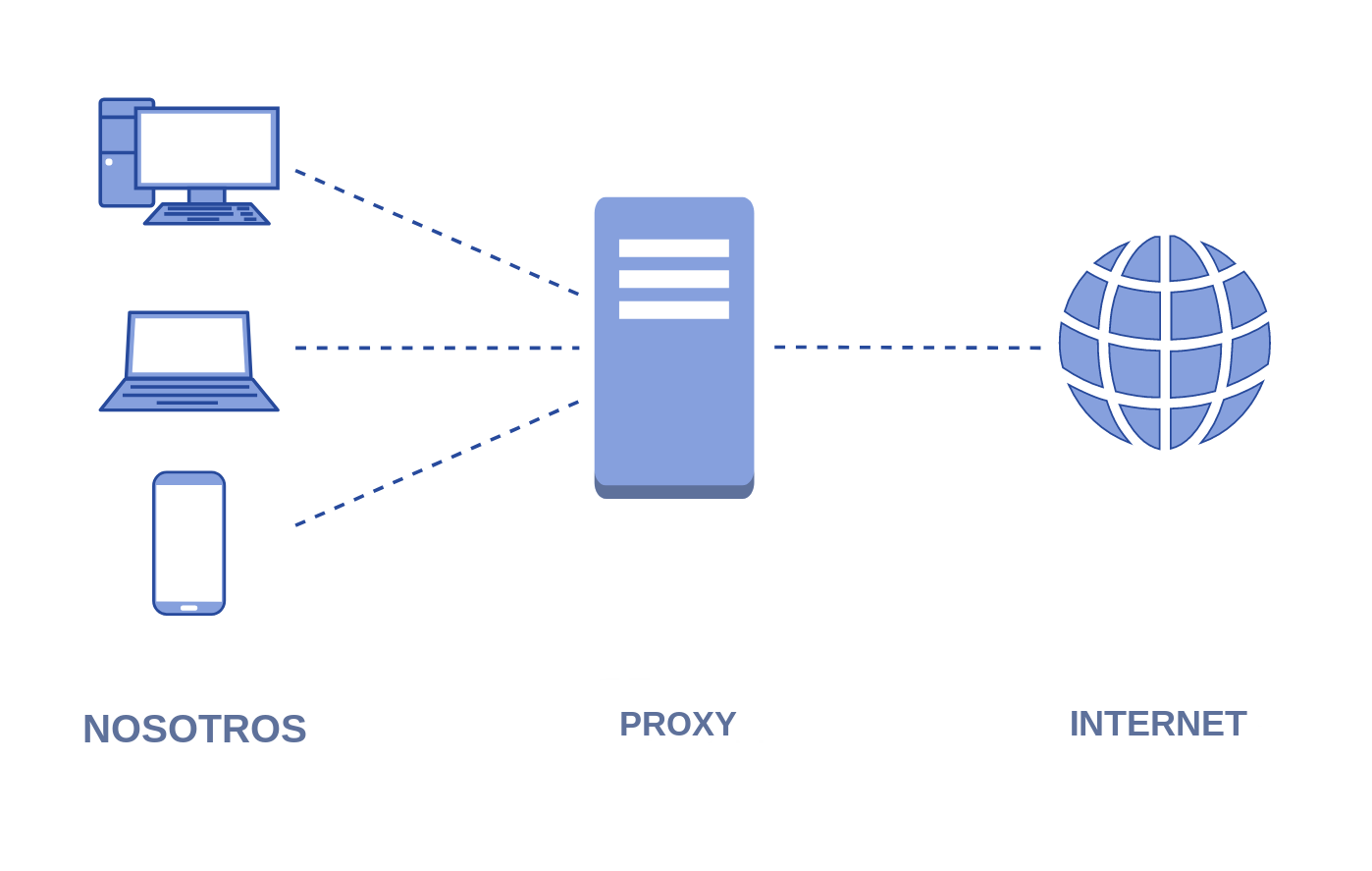

- Un proxy es un equipo informático que hace de intermediario entre las conexiones de un cliente y un servidor de destino, filtrando todos los paquetes entre ambos.

- Actualización de navegadores

- Una contraseña es una clave que brinda acceso a algo que, sin dicho código, resulta inaccesible.

- La criptografía es la técnica que protege documentos y datos. Funciona a través de la utilización de cifras o códigos para escribir algo secreto en documentos y datos confidenciales.

- Un certificado digital es un documento digital que contiene nuestros datos identificativos que están autentificados por un organismo oficial.

- Un filtro de contenido se refiere a un programa diseñado para controlar qué contenido se permite mostrar, especialmente para restringir el acceso a ciertos materiales de la web.

- Un sistema de control parental es una herramienta que permite a los padres controlar y/o limitar el contenido a los que sus hijos puedan acceder a internet desde sus dispositivos.

- Las copias de seguridad son una copia de toda la información importante o que tu quieras conservar en caso de que haya algún problema con una actualización o virus.

- Otras precauciones que puedes realizar para mantener tu sistema seguro es tener cuidado con los mensajes desconocidos y descargar el documento adjunto, mantener tu software actualizado, crear contraseñas nuevas en un periodo de tiempo regulado, evitar mantener las sesiones abiertas,

Comentarios

Publicar un comentario